ゲートウェイ認証の構成例と設定例

ゲートウェイ認証の構成例と設定例を示します。

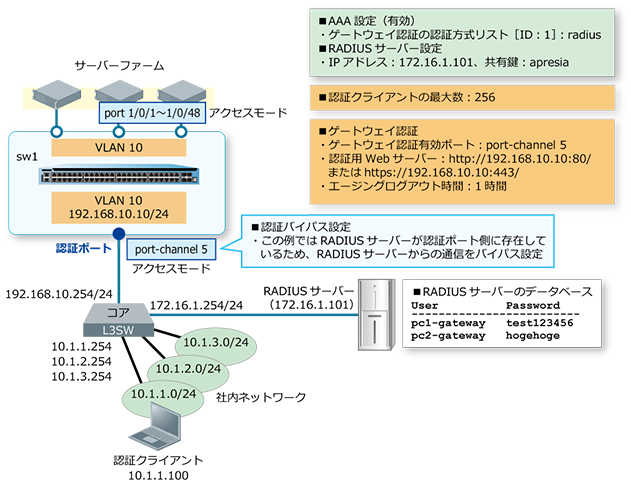

サーバーファームアクセス時のゲートウェイ認証の設定例

社内ネットワークの端末からサーバーファームへアクセスする際にゲートウェイ認証を実施する場合の構成例と設定例を示します。この例では以下のように設定しています。

| 項目 | 設定 |

|---|---|

| RADIUS認証 | デフォルトのRADIUSサーバーグループ「radius」で使用 |

| RADIUSサーバー |

|

| 認証クライアントの最大数 | 256 |

| ゲートウェイ認証有効ポート | port-channel 5(ポート1/0/49,1/0/50) |

| 認証用Webサーバー |

http://192.168.10.10:80/、またはhttps://192.168.10.10:443/ ※HTTPプロトコル(80)とHTTPSプロトコル(443)はデフォルト有効 |

| エージングログアウト時間 | 1時間 |

また、この例ではRADIUSサーバーが認証ポート側に存在しているため、認証スイッチとRADIUSサーバーが通信できるように、「RADIUSサーバーからの通信をバイパス」する認証バイパスも設定しています。

サーバーファームアクセス時のゲートウェイ認証の構成例

- ポート1/0/49からポート1/0/50をチャネルグループID[5]のメンバーポートとして、スタティックモードで設定します。

sw1# configure terminal sw1(config)# interface range port 1/0/49-50 sw1(config-if-port-range)# channel-group 5 mode on sw1(config-if-port-range)# exit sw1(config)#

- VLAN 10を作成し、構成例のようにVLANを割り当てます。

sw1(config)# vlan 10 sw1(config-vlan)# exit sw1(config)# sw1(config)# interface port-channel 5 sw1(config-if-port-channel)# switchport mode access sw1(config-if-port-channel)# switchport access vlan 10 sw1(config-if-port-channel)# exit sw1(config)# sw1(config)# interface range port 1/0/1-48 sw1(config-if-port-range)# switchport mode access sw1(config-if-port-range)# switchport access vlan 10 sw1(config-if-port-range)# exit sw1(config)#

- VLAN 10インターフェースにIPアドレス[192.168.10.10/24]を設定します。また、本設定例ではデフォルトスタティックルートを[192.168.10.254]宛てに設定して、経路を解決しています。

sw1(config)# interface vlan 10 sw1(config-if-vlan)# ip address 192.168.10.10/24 sw1(config-if-vlan)# exit sw1(config)# ip route 0.0.0.0/0 192.168.10.254 sw1(config)#

- 装置のAAAを有効化します。また、ゲートウェイ認証で使用する認証方式リスト[ID:1]を、デフォルトのRADIUSサーバーグループ「radius」に指定します。コマンドはWeb認証と共通です。

sw1(config)# aaa new-model sw1(config)# aaa authentication web-auth 1 default group radius sw1(config)#

- RADIUSサーバーを、IPアドレス[172.16.1.101]、共有鍵[apresia]で設定します。設定したRADIUSサーバーは、所属するRADIUSグループを指定しない場合はデフォルトのRADIUSサーバーグループ「radius」に所属します。

sw1(config)# radius-server host 172.16.1.101 key apresia sw1(config)#

- AccessDefender設定モードに遷移し、認証クライアントの最大数を[256]に設定します。

sw1(config)# access-defender sw1(config-a-def)# total-client 256 sw1(config-a-def)#

- ポートチャネル5でゲートウェイ認証を有効に、認証用WebサーバーのIPアドレスを[192.168.10.10]に設定します。装置の認証用Webサーバーでは、HTTPプロトコル(TCPポート番号80)とHTTPSプロトコル(TCPポート番号443)はデフォルト有効になっています。また、エージングログアウト時間を[1時間]に設定します。

sw1(config-a-def)# authentication interface port-channel 5 gateway sw1(config-a-def)# web-authentication http-ip ipv4 192.168.10.10 sw1(config-a-def)# logout aging-time 0 0 1 gateway sw1(config-a-def)# exit sw1(config)#

- ゲートウェイ認証を有効にします。コマンドはWeb認証と共通です。

sw1(config)# web-authentication enable sw1(config)#

- 認証バイパス設定のために、標準IPアクセスリスト[IPv4-ACL]を作成し、以下のルールを設定します。設定したアクセスリストを認証ポートに適用します。

ルール10(authentication-bypass):送信元IPアドレス[172.16.1.101]

sw1(config)# ip access-list IPv4-ACL sw1(config-ip-acl)# 10 permit authentication-bypass host 172.16.1.101 sw1(config-ip-acl)# exit sw1(config)#

- 設定したアクセスリストを認証ポート(ポートチャネル5のメンバーポートであるポート1/0/49からポート1/0/50)に適用します。

sw1(config)# interface range port 1/0/49-50 sw1(config-if-port-range)# ip access-group IPv4-ACL in The remaining applicable IP related access entries are 255 sw1(config-if-port-range)# end sw1#

- 実施後のAccessDefender関連の設定を以下に抜粋します。

# AAA aaa new-model radius-server host 172.16.1.101 key apresia aaa authentication web-auth 1 default group radius # ACCESS-DEFENDER access-defender total-client 256 logout aging-time 0 0 1 gateway # WEB-AUTHENTICATION access-defender authentication interface port-channel 5 gateway web-authentication http-ip ipv4 192.168.10.10 web-authentication enable

- 実施後のアクセスリスト関連の設定を以下に抜粋します。

ip access-list IPv4-ACL 1999 10 permit authentication-bypass host 172.16.1.101 any interface port 1/0/49 ip access-group IPv4-ACL in interface port 1/0/50 ip access-group IPv4-ACL in

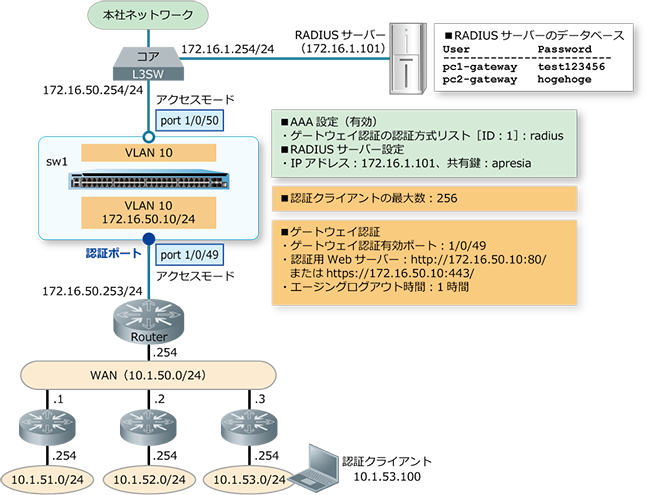

本社アクセス時のゲートウェイ認証の設定例

支社などから本社ネットワークへアクセスする前に、ゲートウェイ認証を実施する場合の構成例と設定例を示します。この例では以下のように設定しています。

| 項目 | 設定 |

|---|---|

| RADIUS認証 | デフォルトのRADIUSサーバーグループ「radius」で使用 |

| RADIUSサーバー |

|

| 認証クライアントの最大数 | 256 |

| ゲートウェイ認証有効ポート | ポート1/0/49 |

| 認証用Webサーバー |

http://172.16.50.10:80/、またはhttps://172.16.50.10:443/ ※HTTPプロトコル(80)とHTTPSプロトコル(443)はデフォルト有効 |

| エージングログアウト時間 | 1時間 |

本社アクセス時のゲートウェイ認証の構成例

- VLAN 10を作成し、構成例のようにVLANを割り当てます。

sw1# configure terminal sw1(config)# vlan 10 sw1(config-vlan)# exit sw1(config)# sw1(config)# interface range port 1/0/49-50 sw1(config-if-port-range)# switchport mode access sw1(config-if-port-range)# switchport access vlan 10 sw1(config-if-port-range)# exit sw1(config)#

- VLAN 10インターフェースにIPアドレス[172.16.50.10/24]を設定します。また、本設定例ではデフォルトスタティックルートを[172.16.50.254]宛てに設定して、経路を解決しています。

sw1(config)# interface vlan 10 sw1(config-if-vlan)# ip address 172.16.50.10/24 sw1(config-if-vlan)# exit sw1(config)# ip route 0.0.0.0/0 172.16.50.254 sw1(config)#

- 装置のAAAを有効化します。また、ゲートウェイ認証で使用する認証方式リスト[ID:1]を、デフォルトのRADIUSサーバーグループ「radius」に指定します。コマンドはWeb認証と共通です。

sw1(config)# aaa new-model sw1(config)# aaa authentication web-auth 1 default group radius sw1(config)#

- RADIUSサーバーを、IPアドレス[172.16.1.101]、共有鍵[apresia]で設定します。設定したRADIUSサーバーは、所属するRADIUSグループを指定しない場合はデフォルトのRADIUSサーバーグループ「radius」に所属します。

sw1(config)# radius-server host 172.16.1.101 key apresia sw1(config)#

- AccessDefender設定モードに遷移し、認証クライアントの最大数を[256]に設定します。

sw1(config)# access-defender sw1(config-a-def)# total-client 256 sw1(config-a-def)#

- ポート1/0/49でゲートウェイ認証を有効に、認証用WebサーバーのIPアドレスを[172.16.50.10]に設定します。装置の認証用Webサーバーでは、HTTPプロトコル(TCPポート番号80)とHTTPSプロトコル(TCPポート番号443)はデフォルト有効になっています。また、エージングログアウト時間を[1時間]に設定します。

sw1(config-a-def)# authentication interface port 1/0/49 gateway sw1(config-a-def)# web-authentication http-ip ipv4 172.16.50.10 sw1(config-a-def)# logout aging-time 0 0 1 gateway sw1(config-a-def)# exit sw1(config)#

- ゲートウェイ認証を有効にします。コマンドはWeb認証と共通です。

sw1(config)# web-authentication enable sw1(config)# end sw1#

- 実施後のAccessDefender関連の設定を以下に抜粋します。

# AAA aaa new-model radius-server host 172.16.1.101 key apresia aaa authentication web-auth 1 default group radius # ACCESS-DEFENDER access-defender total-client 256 logout aging-time 0 0 1 gateway # WEB-AUTHENTICATION access-defender authentication interface port 1/0/49 gateway web-authentication http-ip ipv4 172.16.50.10 web-authentication enable