アクセスリストの構成例と設定例

アクセスリストを利用する場合の構成例と設定例を示します。

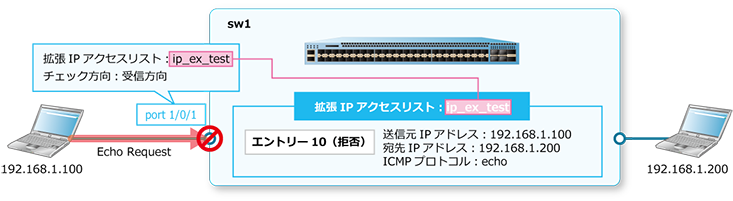

特定のICMP Echo Requestを破棄する場合

ポート1/0/1で受信したIPv4パケットにおいて、192.168.1.100から192.168.1.200へ送信されたICMPメッセージ「Echo Request」を破棄する場合の構成例と設定例を示します。

特定のICMP Echo Requestを破棄する場合の構成例

- 拡張IPアクセスリスト[ip_ex_test]を作成します。

sw1# configure terminal sw1(config)# ip access-list extended ip_ex_test sw1(config-ip-ext-acl)#

- パケットの中継を拒否して破棄する以下のルールを設定します。

ルール10(拒否):ICMPプロトコル、送信元IPアドレス[192.168.1.100]、宛先IPアドレス[192.168.1.200]、ICMPメッセージ[echo]

sw1(config-ip-ext-acl)# deny icmp host 192.168.1.100 host 192.168.1.200 echo sw1(config-ip-ext-acl)# exit sw1(config)#

- 設定した拡張IPアクセスリストを、ポート1/0/1に受信方向で適用します。

sw1(config)# interface port 1/0/1 sw1(config-if-port)# ip access-group ip_ex_test in sw1(config-if-port)# end sw1#

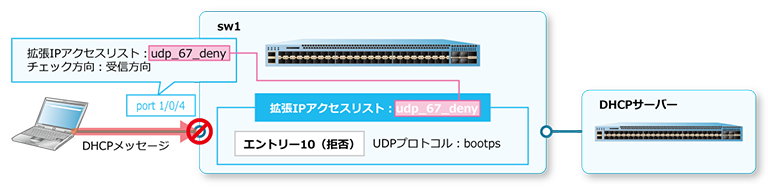

DHCPサーバー宛てのDHCPパケットを破棄する場合

ポート1/0/4で受信したIPv4パケットにおいて、DHCPサーバー宛てのDHCPパケット(UDPプロトコル、宛先L4ポート番号 bootps(67))を破棄する場合の構成例と設定例を示します。

DHCPサーバー宛てのDHCPパケットを破棄する場合の構成例

- 拡張IPアクセスリスト[udp_67_deny]を作成します。

sw1# configure terminal sw1(config)# ip access-list extended udp_67_deny sw1(config-ip-ext-acl)#

- パケットの中継を拒否して破棄する以下のルールを設定します。

ルール10(拒否):UDPプロトコル、宛先L4ポート番号[bootps(67)]

sw1(config-ip-ext-acl)# deny udp any any eq bootps sw1(config-ip-ext-acl)# exit sw1(config)#

- 設定した拡張IPアクセスリストを、ポート1/0/4に受信方向で適用します。

sw1(config)# interface port 1/0/4 sw1(config-if-port)# ip access-group udp_67_deny in sw1(config-if-port)# end sw1#

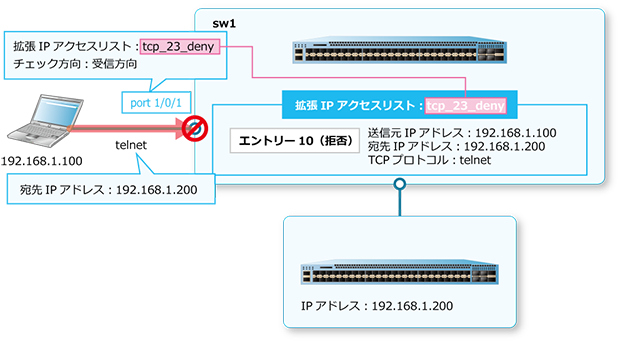

特定のtelnetパケットを破棄する場合

ポート1/0/1で受信したIPv4パケットにおいて、192.168.1.100から192.168.1.200へ送信されたtelnetパケット(TCPプロトコル、宛先L4ポート番号 telnet(23))を破棄する場合の構成例と設定例を示します。

特定のtelnetパケットを破棄する場合の構成例

- 拡張IPアクセスリスト[tcp_23_deny]を作成します。

sw1# configure terminal sw1(config)# ip access-list extended tcp_23_deny sw1(config-ip-ext-acl)#

- パケットの中継を拒否して破棄する以下のルールを設定します。

ルール10(拒否):TCPプロトコル、送信元IPアドレス[192.168.1.100]、宛先IPアドレス[192.168.1.200]、宛先L4ポート番号[telnet(23)]

sw1(config-ip-ext-acl)# deny tcp host 192.168.1.100 host 192.168.1.200 eq telnet sw1(config-ip-ext-acl)# exit sw1(config)#

- 設定した拡張IPアクセスリストを、ポート1/0/1に受信方向で適用します。

sw1(config)# interface port 1/0/1 sw1(config-if-port)# ip access-group tcp_23_deny in sw1(config-if-port)# end sw1#

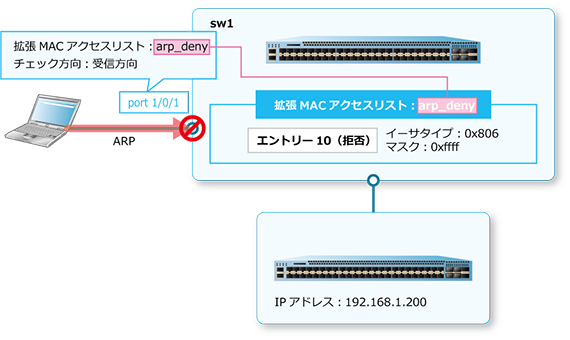

中継するARPパケットを破棄する場合

ポート1/0/1で受信した非IPパケットにおいて、中継するARPパケットを破棄する場合の構成例と設定例を示します。

中継するARPパケットを破棄する場合の構成例

- 拡張MACアクセスリスト[arp_deny]を作成します。

sw1# configure terminal sw1(config)# mac access-list extended arp_deny sw1(config-mac-ext-acl)#

- パケットの中継を拒否して破棄する以下のルールを設定します。

ルール10(拒否):イーサタイプ[0x806]、マスク[0xffff]

sw1(config-mac-ext-acl)# deny any any ethernet-type 0x806 0xffff sw1(config-mac-ext-acl)# exit sw1(config)#

- 設定した拡張MACアクセスリストを、ポート1/0/1に受信方向で適用します。

sw1(config)# interface port 1/0/1 sw1(config-if-port)# mac access-group arp_deny in sw1(config-if-port)# end sw1#

CPUアクセスリストの設定例

ポート1/0/1~ポート1/0/3で受信したIPv4パケットにおいて、192.0.2.100と192.0.2.150から送信されたICMPパケットのうち、CPU宛てに中継されるトラフィックに対して、CPU宛て中継を拒否する場合の設定例を示します。

- 拡張IP CPUアクセスリスト[Example-DENY-ICMP]

- 送信元IPアドレス[192.0.2.100]からのICMPパケットのCPU宛て中継を拒否

- 送信元IPアドレス[192.0.2.150]からのICMPパケットのCPU宛て中継を拒否

- CPUアクセスリストを適用するポートは、ポート1/0/1からポート1/0/3

- 拡張IP CPUアクセスリスト[Example-DENY-ICMP]を作成し、以下のルールを設定します。

ルール10(cpu-deny):ICMPプロトコル、送信元IPアドレス[192.0.2.100]

ルール20(cpu-deny):ICMPプロトコル、送信元IPアドレス[192.0.2.150]

sw1# configure terminal sw1(config)# ip-cpu access-list extended Example-DENY-ICMP sw1(config-ip-cpu-ext-acl)# 10 cpu-deny icmp host 192.0.2.100 any sw1(config-ip-cpu-ext-acl)# 20 cpu-deny icmp host 192.0.2.150 any sw1(config-ip-cpu-ext-acl)# exit sw1(config)#

- 設定した拡張IP CPUアクセスリストをポート1/0/1からポート1/0/3に適用します。

sw1(config)# interface range port 1/0/1-3 sw1(config-if-port-range)# ip-cpu access-group Example-DENY-ICMP The remaining applicable IP-CPU related access entries are 3070 sw1(config-if-port-range)# end sw1#

- 実施後のアクセスリスト関連の設定を以下に抜粋します。

# ACL ip-cpu access-list extended Example-DENY-ICMP 18999 10 cpu-deny icmp host 192.0.2.100 any 20 cpu-deny icmp host 192.0.2.150 any interface port 1/0/1 ip-cpu access-group Example-DENY-ICMP interface port 1/0/2 ip-cpu access-group Example-DENY-ICMP interface port 1/0/3 ip-cpu access-group Example-DENY-ICMP

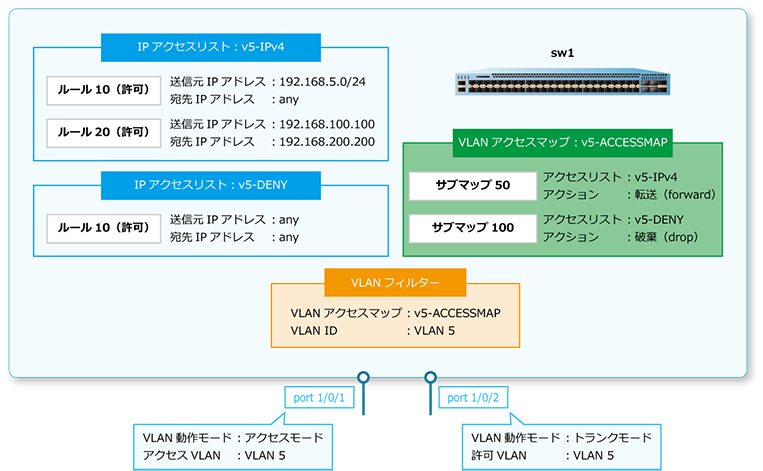

VLANアクセスマップの設定例

VLAN 5(ポート1/0/1、ポート1/0/2)で受信したIPv4パケットにおいて、「192.168.5.0/24から送信されたIPv4パケット」、および「192.168.100.100から192.168.200.200へ送信されたIPv4パケット」のみを許可して、それ以外のIPv4パケットを破棄する場合の構成例と設定例を示します。

VLANアクセスマップの構成例

- VLAN 5を作成します。

sw1# configure terminal sw1(config)# vlan 5 sw1(config-vlan)# exit sw1(config)#

- ポート1/0/1をアクセスポートとして設定し、アクセスポートに[VLAN 5]を割り当てます。

sw1(config)# interface port 1/0/1 sw1(config-if-port)# switchport access vlan 5 sw1(config-if-port)# exit sw1(config)#

- ポート1/0/2をトランクポートとして設定し、トランクポートに[VLAN 5]を割り当てます。

sw1(config)# interface port1/0/2 sw1(config-if-port)# switchport mode trunk sw1(config-if-port)# switchport trunk allowed vlan 5 sw1(config-if-port)# exit sw1(config)#

- IPアクセスリスト[v5-IPv4]を作成します。VLANアクセスマップのフィルタリング対象を以下のように設定します。

ルール10(許可):送信元IPアドレス[192.168.5.0 0.0.0.255]、宛先IPアドレス[any]

ルール20(許可):送信元IPアドレス[192.168.100.100]、宛先IPアドレス[192.168.200.200]

sw1(config)# ip access-list v5-IPv4 sw1(config-ip-acl)# 10 permit 192.168.5.0 0.0.0.255 any sw1(config-ip-acl)# 20 permit host 192.168.100.100 host 192.168.200.200 sw1(config-ip-acl)# exit sw1(config)#

- IPアクセスリスト[v5-DENY]を作成します。VLANアクセスマップのフィルタリング対象を以下のように設定します。

ルール10(許可):送信元IPアドレス[any]、宛先IPアドレス[any]

sw1(config)# ip access-list v5-DENY sw1(config-ip-acl)# 10 permit any any sw1(config-ip-acl)# exit sw1(config)#

- VLANアクセスマップ[v5-ACCESSMAP]のサブマップを以下のように設定します。

サブマップ50:アクセスリスト[v5-IPv4]、アクション[forward]

サブマップ100:アクセスリスト[v5-DENY]、アクション[drop]

sw1(config)# vlan access-map v5-ACCESSMAP 50 sw1(config-access-map)# match ip address v5-IPv4 sw1(config-access-map)# action forward sw1(config-access-map)# exit sw1(config)# sw1(config)# vlan access-map v5-ACCESSMAP 100 sw1(config-access-map)# match ip address v5-DENY sw1(config-access-map)# action drop sw1(config-access-map)# exit sw1(config)#

- VLAN 5にVLANアクセスマップ[v5-ACCESSMAP]を適用します。

sw1(config)# vlan filter v5-ACCESSMAP vlan-list 5 sw1(config)# end sw1#