アクセスリストの機能説明

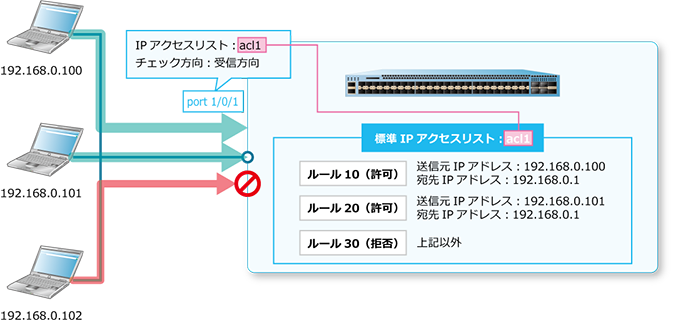

アクセスリストは、あらかじめ設定した抽出条件に一致した通信のみを許可または拒否するための機能です。送信元IPアドレスや宛先IPアドレスなどを抽出条件として設定できます。

アクセスリストの概要

アクセスリストの作成およびインターフェースへの適用

アクセスリストを適用したインターフェースでは、抽出条件に一致したトラフィックに対してアクション(permitまたはdeny)が実行されます。それぞれのアクションは以下のように動作します。

- permit:抽出条件に一致したトラフィックを許可して中継

- deny:抽出条件に一致したトラフィックを拒否して破棄

本章で説明する「パケットフィルター機能として使用するアクセスリスト」の場合、どのルールにも一致しないパケットは処理対象外になり、そのまま中継されます。アクセスリスト設定を「IPアドレスを指定するフォーマット」として利用している他機能のコマンドではそれぞれ動作が異なるため、それらの動作に関しては、『コマンドリファレンス』でそれぞれのコマンドを参照してください。

装置では、以下のアクセスリストを作成できます。各アクセスリストは、チェック対象になるパケット種別や設定できる抽出条件が異なります。

インターフェースに適用したアクセスリストを異なるアクセスリストで上書きした場合、一時的に当該ルールが無効となります。そのため、アクセスリストの設定変更時には、インターフェースへの適用が完了するまでの間、当該ルールが適用されません。

- 標準IPアクセスリスト

標準IPアクセスリストはIPv4パケットのみがチェック対象になります。設定できる抽出条件は以下のとおりです。

- 送信元IPアドレス

- 宛先IPアドレス

- クラスID(NP4000、NP2100、NP2000、およびNP2500)

標準IPアクセスリストは、ip access-listコマンドで作成し、ip access-groupコマンドでインターフェースに適用します。

- 拡張IPアクセスリスト

拡張IPアクセスリストはIPv4パケットのみがチェック対象になります。設定できる抽出条件は以下のとおりです。

- IPプロトコル番号

- 送信元IPアドレス

- 送信元L4ポート番号(TCPまたはUDPプロトコル指定時)

- 宛先IPアドレス

- 宛先L4ポート番号(TCPまたはUDPプロトコル指定時)

- TCPフラグ(TCPプロトコル指定時)

- ICMPメッセージ(ICMPプロトコル指定時)

- フラグメント(任意のIPプロトコル番号指定時)

- 優先度(precedence、ToS、DSCP)

- クラスID(NP4000、NP2100、NP2000、およびNP2500)

拡張IPアクセスリストは、ip access-list extendedコマンドで作成し、ip access-groupコマンドでインターフェースに適用します。

- 標準IPv6アクセスリスト

標準IPv6アクセスリストはIPv6パケットのみがチェック対象になります。設定できる抽出条件は以下のとおりです。

- 送信元IPv6アドレス

- 宛先IPv6アドレス

- クラスID

標準IPv6アクセスリストは、ipv6 access-listコマンドで作成し、ipv6 access-groupコマンドでインターフェースに適用します。

- 拡張IPv6アクセスリスト

拡張IPv6アクセスリストはIPv6パケットのみがチェック対象になります。設定できる抽出条件は以下のとおりです。

- IPプロトコル番号

- 送信元IPv6アドレス

- 送信元L4ポート番号(TCPまたはUDPプロトコル指定時)

- 宛先IPv6アドレス

- 宛先L4ポート番号(TCPまたはUDPプロトコル指定時)

- TCPフラグ(TCPプロトコル指定時)

- ICMPメッセージ(ICMPプロトコル指定時)

- フラグメント(任意のIPプロトコル番号指定時)

- 優先度(DSCP)、またはトラフィッククラス

- フローラベル

- ホップリミット

- クラスID

拡張IPv6アクセスリストは、ipv6 access-list extendedコマンドで作成し、ipv6 access-groupコマンドでインターフェースに適用します。

補 足トラフィッククラスおよびホップリミットは、NP2100の1.09.05/1.10.01以降、NP2000の1.09.05以降、NP2500の1.10.01以降でサポートしています。

- 拡張エキスパートアクセスリスト

拡張エキスパートアクセスリストはIPv4パケットのみがチェック対象になります。設定できる抽出条件は以下のとおりです。

- IPプロトコル番号

- 送信元IPアドレス

- 送信元L4ポート番号(TCPまたはUDPプロトコル指定時)

- 送信元MACアドレス

- 宛先IPアドレス

- 宛先L4ポート番号(TCPまたはUDPプロトコル指定時)

- 宛先MACアドレス

- TCPフラグ(TCPプロトコル指定時)

- ICMPメッセージ(ICMPプロトコル指定時)

- フラグメント(任意のIPプロトコル番号指定時)

- 優先度(CoS、precedence、ToS、DSCP)

- VLAN

- クラスID

拡張エキスパートアクセスリストは、expert access-list extendedコマンドで作成し、expert access-groupコマンドでインターフェースに適用します。

- 拡張MACアクセスリスト

拡張MACアクセスリストは非IPパケットのみがチェック対象になります。拡張MACアクセスリストのIPパケット対象化機能を有効にした場合は、IPv4パケットおよびIPv6パケットもチェック対象になります。設定できる抽出条件は以下のとおりです。

- 送信元MACアドレス

- 宛先MACアドレス

- イーサタイプ

- 優先度(CoS)

- VLAN

- クラスID

拡張MACアクセスリストは、mac access-list extendedコマンドで作成し、mac access-groupコマンドでインターフェースに適用します。また、拡張MACアクセスリストのIPパケット対象化機能を有効にするには、mac access-list enable ip-packetsコマンドを使用します。

補 足拡張MACアクセスリストのIPパケット対象化機能は、NP7000の1.07.01以降、NP5000の1.07.01以降、NP4000の1.03.01以降、NP2100の1.09.02以降、NP2000の1.09.01以降、NP2500の1.10.01以降でサポートしています。

- ARPアクセスリスト

ARPアクセスリストはARPパケットのみがチェック対象になります。設定できる抽出条件は以下のとおりです。

- ARPヘッダーのSender IP addressフィールド

- 送信元MACアドレス

ARPアクセスリストは、arp access-listコマンドで作成し、arp access-groupコマンドでインターフェースに適用します。

補 足ARPアクセスリストはIngressグループでのみ使用できます。

補 足ARPアクセスリストは、NP2100の1.09.05/1.10.01以降、NP2000の1.09.05以降、NP2500の1.10.01以降でサポートしています。

各アクセスリストのチェック対象になるパケット種別を以下に示します。

| アクセスリストの種類 | チェック対象になるパケット種別 |

|---|---|

| 標準IP アクセスリスト | IPv4パケット |

| 拡張IP アクセスリスト | IPv4パケット |

| 標準IPv6 アクセスリスト | IPv6パケット |

| 拡張IPv6 アクセスリスト | IPv6パケット |

| 拡張エキスパートアクセスリスト | IPv4パケット |

| 拡張MAC アクセスリスト | 非IPパケット*1 |

| ARPアクセスリスト | ARPパケット |

*1:デフォルト設定では非IPパケットのみがチェック対象になります。拡張MACアクセスリストのIPパケット対象化機能を有効にした場合は、IPv4パケットおよびIPv6パケットも対象になります。

各アクセスリストで設定できる抽出条件を以下に示します。

| 標準IP アクセスリスト | 拡張IP アクセスリスト | 標準IPv6 アクセスリスト | 拡張IPv6 アクセスリスト | 拡張エキスパートアクセスリスト | 拡張MAC アクセスリスト | |

|---|---|---|---|---|---|---|

| プロトコル | - | ○ | - | ○ | ○ | - |

| 送信元IPアドレス | ○ | ○ | - | - | ○ | - |

| 送信元IPv6アドレス | - | - | ○ | ○ | - | - |

| 送信元MACアドレス | - | - | - | - | ○ | ○ |

| 送信元L4ポート番号 | - | ○ | - | ○ | ○ | - |

| 宛先IPアドレス | ○ | ○ | - | - | ○ | - |

| 宛先IPv6アドレス | - | - | ○ | ○ | - | - |

| 宛先MACアドレス | - | - | - | - | ○ | ○ |

| 宛先L4ポート番号 | - | ○ | - | ○ | ○ | - |

| TCPフラグ | - | ○ | - | ○ | ○ | - |

| ICMPメッセージ | - | ○ | - | ○ | ○ | - |

| フラグメント | - | ○ | - | ○ | ○ | - |

| 優先度(precedence) | - | ○ | - | - | ○ | - |

| 優先度(ToS) | - | ○ | - | - | ○ | - |

| 優先度(DSCP) | - | ○ | - | ○ | ○ | - |

| トラフィッククラス*2 | - | - | - | ○ | - | - |

| フローラベル | - | - | - | ○ | - | - |

| ホップリミット*2 | - | - | - | ○ | - | - |

| 優先度(CoS) | - | - | - | - | ○ | ○ |

| VLAN | - | - | - | - | ○ | ○ |

| イーサタイプ | - | - | - | - | - | ○ |

| クラスID | ○*1 | ○*1 | ○ | ○ | ○ | ○ |

*1:NP4000、NP2100、NP2000、およびNP2500で使用できます。

*2:NP2100の1.09.05/1.10.01以降、NP2000の1.09.05以降、NP2500の1.10.01以降でサポートしています。

送信元IPアドレスや宛先IPアドレスなど、一部の条件ではワイルドカードビットを使用できます。

(例1)送信元IPアドレスを192.168.1.0、ワイルドカードビットを0.0.0.255に設定すると、192.168.1.XXX(XXXの部分は任意)という条件を設定できます。

(例2)宛先MACアドレスを00:AA:BB:CC:00:00、ワイルドカードビットを00:00:00:00:FF:FFに設定すると、00:AA:BB:CC:XX:XX(XX:XXの部分は任意)という条件を設定できます。

拡張MACアクセスリストのイーサタイプ条件のマスク指定は、ワイルドカードビットとは指定方法が異なります。イーサタイプを0x5500、マスクを0xff00に設定すると、0x55XX(XXの部分は任意)という条件を設定できます。

アクセスリスト内のルールの評価順序は、シーケンス番号で設定します。シーケンス番号が小さいルールから順に評価されます。シーケンス番号は、permitコマンドまたはdenyコマンドでルールを登録する際に設定できます。

シーケンス番号を指定せずにルールを作成した場合、シーケンス番号は自動的に割り当てられます。シーケンス番号が自動的に割り当てられる場合は、開始値(デフォルト設定では10)から増分値(デフォルト設定では10)でインクリメントした番号のうち、まだ使用されていない最も小さい番号が割り当てられます。開始値と増分値を変更し、設定済みルールのシーケンス番号を一括変更するには、access-list resequenceコマンドを使用します。

access-list resequenceコマンドを実行して一括変更した結果、シーケンス番号が最大値(65535)を超える場合は、access-list resequenceコマンド実行できません。

access-list resequenceコマンド、およびno access-list resequenceコマンド実行時は、設定済みルールのシーケンス番号が一括変更されます。

アクセスリストには、アクセスリストの用途などを備考情報として登録できます。備考情報は、list-remarkコマンドで登録できます。

CPUアクセスリスト

CPUアクセスリストは、適用したインターフェースで抽出条件に一致した受信トラフィックのうち、CPU宛てに中継されるトラフィックに対してアクション(no-actionまたはcpu-deny)が実行されます。それぞれのアクションは以下のように動作します。

- no-action:CPU宛てに中継されるトラフィックに対して何もしないアクション

- cpu-deny:CPU宛て中継を拒否するアクション

CPUアクセスリストは、NP7000の1.10.02以降、NP5000の1.10.01以降でサポートしています。

装置では、以下のCPUアクセスリストを作成できます。各CPUアクセスリストは、チェック対象となるパケット種別や、設定できる抽出条件が異なります。

インターフェースに適用したCPUアクセスリストを異なるCPUアクセスリストで上書きした場合、一時的に当該ルールが無効となります。そのため、CPUアクセスリストの設定変更時には、インターフェースへの適用が完了するまでの間、当該ルールが適用されません。

- 標準IP CPUアクセスリスト

標準IP CPUアクセスリストは、IPv4パケットのみがチェック対象になります。また、設定できる抽出条件は以下のとおりです。

- 送信元IPアドレス

- 宛先IPアドレス

標準IP CPUアクセスリストは、ip-cpu access-listコマンドで作成し、ip-cpu access-groupコマンドでインターフェースに適用します。

- 拡張IP CPUアクセスリスト

拡張IP CPUアクセスリストは、IPv4パケットのみがチェック対象になります。また、設定できる抽出条件は以下のとおりです。

- IPプロトコル番号

- 送信元IPアドレス

- 送信元L4ポート番号(TCPまたはUDPプロトコル指定時)

- 宛先IPアドレス

- 宛先L4ポート番号(TCPまたはUDPプロトコル指定時)

- TCPフラグ(TCPプロトコル指定時)

- ICMPメッセージ(ICMPプロトコル指定時)

- フラグメント(任意のIPプロトコル番号指定時)

- 優先度(precedence、ToS、DSCP)

拡張IP CPUアクセスリストは、ip-cpu access-list extendedコマンドで作成し、ip-cpu access-groupコマンドでインターフェースに適用します。

- 標準IPv6 CPUアクセスリスト

標準IPv6 CPUアクセスリストは、IPv6パケットのみがチェック対象になります。また、設定できる抽出条件は以下のとおりです。

- 送信元IPv6アドレス

- 宛先IPv6アドレス

- クラスID

標準IPv6 CPUアクセスリストは、ipv6-cpu access-listコマンドで作成し、ipv6-cpu access-groupコマンドでインターフェースに適用します。

- 拡張IPv6 CPUアクセスリスト

拡張IPv6 CPUアクセスリストは、IPv6パケットのみがチェック対象になります。また、設定できる抽出条件は以下のとおりです。

- IPプロトコル番号

- 送信元IPv6アドレス

- 送信元L4ポート番号(TCPまたはUDPプロトコル指定時)

- 宛先IPv6アドレス

- 宛先L4ポート番号(TCPまたはUDPプロトコル指定時)

- TCPフラグ(TCPプロトコル指定時)

- ICMPメッセージ(ICMPプロトコル指定時)

- フラグメント(任意のIPプロトコル番号指定時)

- 優先度(DSCP)

- フローラベル

- クラスID

拡張IPv6 CPUアクセスリストは、ipv6-cpu access-list extendedコマンドで作成し、ipv6-cpu access-groupコマンドでインターフェースに適用します。

- 拡張エキスパート CPUアクセスリスト

拡張エキスパート CPUアクセスリストは、IPv4パケットのみがチェック対象になります。また、設定できる抽出条件は以下のとおりです。

- IPプロトコル番号

- 送信元IPアドレス

- 送信元L4ポート番号(TCPまたはUDPプロトコル指定時)

- 送信元MACアドレス

- 宛先IPアドレス

- 宛先L4ポート番号(TCPまたはUDPプロトコル指定時)

- 宛先MACアドレス

- TCPフラグ(TCPプロトコル指定時)

- ICMPメッセージ(ICMPプロトコル指定時)

- フラグメント(任意のIPプロトコル番号指定時)

- 優先度(CoS、precedence、ToS、DSCP)

- VLAN

- クラスID

拡張エキスパート CPUアクセスリストは、expert-cpu access-list extendedコマンドで作成し、expert-cpu access-groupコマンドでインターフェースに適用します。

- 拡張MAC CPUアクセスリスト

拡張MAC CPUアクセスリストは、非IPパケットのみがチェック対象になります。また、設定できる抽出条件は以下のとおりです。

- 送信元MACアドレス

- 宛先MACアドレス

- イーサタイプ

- 優先度(CoS)

- VLAN

- クラスID

拡張MAC CPUアクセスリストは、mac-cpu access-list extendedコマンドで作成し、mac-cpu access-groupコマンドでインターフェースに適用します。

アクセスリストのリソース

アクセスリストで許可ルールまたは拒否ルールを設定すると、リソースと呼ばれる領域を使用します。アクセスリストを設定する際は、リソースの仕様を考慮する必要があります。

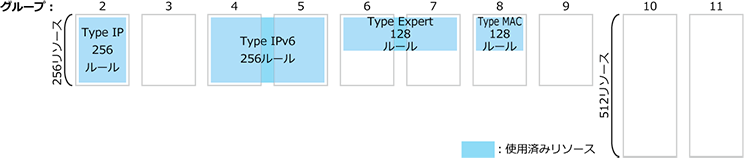

グループとリソース(NP7000)

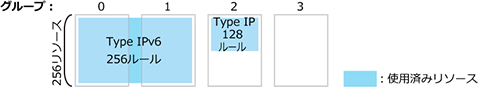

NP7000には、IngressグループとEgressグループが用意されています。IngressグループとEgressグループの使用例は下図のとおりです。

Ingressグループの使用例

Egressグループの使用例

NP7000のアクセスリストのリソース数を下表に示します。グループごとに使用できるリソース数が異なります。

| Ingress | Egress | |

|---|---|---|

| グループ数 | 10(グループ2から11) | 4(グループ0から3) |

| グループごとに使用できるリソース数 |

グループ2から9:256 リソース グループ10から11:512 リソース | 256リソース |

Ingressグループのグループ0から1は使用できません。

グループは、小さい番号から順に使用されます。

Egressグループで設定した同一名称のアクセスリストは、複数の送信ポートには適用できません。

アクセスリストの種類によって、アクセスリストのTypeが決定されます。また、アクセスリストのTypeにより、1ルールごとに使用するグループ数が異なります。

| アクセスリストの種類 | アクセスリストのType | 1ルールごとに使用する グループ数(Ingress) | 1ルールごとに使用する グループ数(Egress) |

|---|---|---|---|

|

標準IPアクセスリスト 拡張IPアクセスリスト | IP | 1グループ | 1グループ |

|

標準IPv6アクセスリスト 拡張IPv6アクセスリスト | IPv6 | 2グループ*1 | 2グループ*2 |

| 拡張エキスパートアクセスリスト | Expert | 2グループ*1 | 2グループ*2 |

| 拡張MACアクセスリスト | MAC | 1グループ | 1グループ |

|

標準IP CPUアクセスリスト 拡張IP CPUアクセスリスト | IP-CPU | 1グループ | - |

|

標準IPv6 CPUアクセスリスト 拡張IPv6 CPUアクセスリスト | IPv6-CPU | 2グループ*1 | - |

| 拡張エキスパート CPUアクセスリスト | Expert- CPU | 2グループ*1 | - |

| 拡張MAC CPUアクセスリスト | MAC-CPU | 1グループ | - |

*1:連続した2グループで1リソースずつ使用されます。連続した2グループの使用パターンは、グループ(2, 3)(4, 5)(6, 7)(8, 9)(10, 11)です。

*2:連続した2グループで1リソースずつ使用されます。連続した2グループの使用パターンは、(0, 1)(2, 3)です。

アクセスリストのTypeが異なるルールは、同じグループに同時に設定できません。

1種類のTypeのアクセスリストのみを設定した場合の、設定可能な最大ルール数を示します。

| Type | Ingress | Egress |

|---|---|---|

|

IP MAC | グループ2,3,4,5,6,7,8,9(各256ルール)+グループ10,11(各512ルール)=3,072 | グループ0,1,2,3(各256ルール)=1,024 |

|

IPv6 Expert | グループ2と3, グループ4と5, グループ6と7, グループ8と9(各256ルール)+グループ10と11(512ルール)=1,536 | グループ0と1,グループ2と3(各256ルール)=512 |

スタック構成を組んでいても、使用できるリソース数は変わりません。

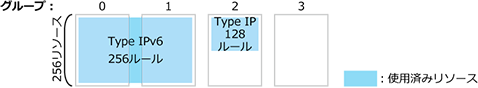

グループとリソース(NP5000)

NP5000には、IngressグループとEgressグループが用意されています。IngressグループとEgressグループの使用例は下図のとおりです。

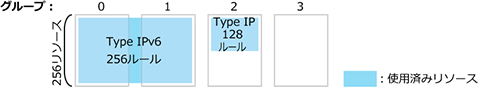

Ingressグループの使用例

Egressグループの使用例

NP5000のアクセスリストのリソース数を下表に示します。

| Ingress | Egress | |

|---|---|---|

| グループ数 | 12(グループ4から15) | 4(グループ0から3) |

| グループごとに使用できるリソース数 | 256リソース | 256リソース |

Ingressグループのグループ0から3は使用できません。

グループは、小さい番号から順に使用されます。

Egressグループで設定した同一名称のアクセスリストは、複数の送信ポートには適用できません。

アクセスリストの種類によって、アクセスリストのTypeが決定されます。また、アクセスリストのTypeにより、1ルールごとに使用するグループ数およびリソース数が異なります。

| アクセスリストの種類 | アクセスリストのType | 1ルールごとに使用する グループ数(Ingress) | 1ルールごとに使用する グループ数(Egress) |

|---|---|---|---|

|

標準IPアクセスリスト 拡張IPアクセスリスト | IP | 1グループ | 1グループ |

|

標準IPv6アクセスリスト 拡張IPv6アクセスリスト | IPv6 | 2グループ*1 | 2グループ*2 |

| 拡張エキスパートアクセスリスト | Expert | 1グループ*3 | 2グループ*2 |

| 拡張MACアクセスリスト | MAC | 1グループ | 1グループ |

|

標準IP CPUアクセスリスト 拡張IP CPUアクセスリスト | IP-CPU | 1グループ | - |

|

標準IPv6 CPUアクセスリスト 拡張IPv6 CPUアクセスリスト | IPv6-CPU | 2グループ*1 | - |

| 拡張エキスパート CPUアクセスリスト | Expert- CPU | 1グループ*3 | - |

| 拡張MAC CPUアクセスリスト | MAC-CPU | 1グループ | - |

*1:連続した2グループで2リソースずつ(合計4リソース)使用されます。連続した2グループの使用パターンは、グループ(4, 5)(6, 7)(8, 9)(10, 11)(12, 13)(14, 15)です。

*2:連続した2グループで1リソースずつ使用されます。連続した2グループの使用パターンは、グループ(0, 1)(2, 3)です。

*3:グループごとに2リソースずつ使用されます。

アクセスリストのTypeが異なるルールは、同じグループに同時に設定できません。

1種類のTypeのアクセスリストのみを設定した場合の、設定可能な最大ルール数を示します。

| Type | Ingress | Egress |

|---|---|---|

|

IP MAC | グループ4,5,6,7,8,9,10,11,12,13,14,15(各256ルール)=3,072 | グループ0,1,2,3(各256ルール)=1,024 |

| IPv6 | グループ4と5,グループ6と7,グループ8と9,グループ10と11,グループ12と13,グループ14と15(各128ルール)=768 | グループ0と1,グループ2と3(各256ルール)=512 |

| Expert | グループ4,5,6,7,8,9,10,11,12,13,14,15(各128ルール)=1,536 | グループ0と1,グループ2と3(各256ルール)=512 |

スタック構成を組んでいても、使用できるリソース数は変わりません。

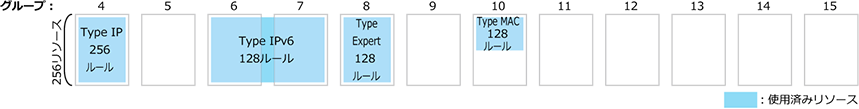

グループとリソース(NP4000)

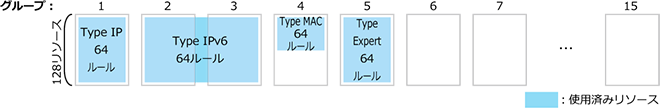

NP4000には、IngressグループとEgressグループが用意されています。IngressグループとEgressグループの使用例は下図のとおりです。

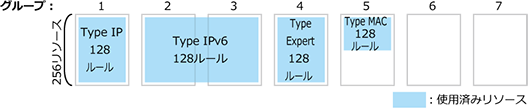

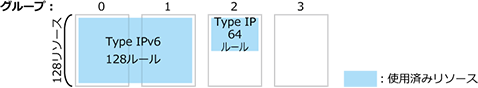

Ingressグループの使用例

Egressグループの使用例

NP4000のアクセスリストのリソース数を下表に示します。

| Ingress | Egress | |

|---|---|---|

| グループ数 | 15(グループ1から15) | 4(グループ0から3) |

| グループごとに使用できるリソース数 | 128リソース | 128リソース |

Ingressグループのグループ0は使用できません。

グループは、小さい番号から順に使用されます。

Egressグループで設定した同一名称のアクセスリストは、複数の送信ポートには適用できません。

アクセスリストの種類によって、アクセスリストのTypeが決定されます。また、アクセスリストのTypeにより、1ルールごとに使用するグループ数およびリソース数が異なります。

| アクセスリストの種類 | アクセスリストのType | 1ルールごとに使用する グループ数(Ingress) | 1ルールごとに使用する グループ数(Egress) |

|---|---|---|---|

|

標準IPアクセスリスト 拡張IPアクセスリスト | IP | 1グループ*1 | 1グループ |

|

標準IPv6アクセスリスト 拡張IPv6アクセスリスト | IPv6 | 2グループ*2 | 2グループ*3 |

| 拡張エキスパートアクセスリスト | Expert | 1グループ*1 | 2グループ*3 |

| 拡張MACアクセスリスト | MAC | 1グループ | 1グループ |

*1:グループごとに2リソースずつ使用されます。

*2:連続した2グループで2リソースずつ(合計4リソース)使用されます。連続した2グループの使用パターンは、グループ(2, 3)(4, 5)(6, 7)(8, 9)(10, 11)(12, 13)(14, 15)です。

*3:連続した2グループで1リソースずつ使用されます。連続した2グループの使用パターンは、グループ(0, 1)(2, 3)です。

アクセスリストのTypeが異なるルールは、同じグループに同時に設定できません。

1種類のTypeのアクセスリストのみを設定した場合の、設定可能な最大ルール数を示します。

| Type | Ingress | Egress |

|---|---|---|

| IP | グループ1,2,3,4,5,6,7,8,9,10,11,12,13, 14,15(各64ルール)=960 | グループ0,1,2,3(各128ルール)=512 |

| IPv6 | グループ2と3,グループ4と5,グループ6と7,グループ8と9,グループ10と11,グループ12と13,グループ14と15(各64ルール)=448 | グループ0と1,グループ2と3(各128ルール)=256 |

| Expert | グループ1,2,3,4,5,6,7,8,9,10,11,12,13, 14,15(各64ルール)=960 | グループ0と1,グループ2と3(各128ルール)=256 |

| MAC | グループ1,2,3,4,5,6,7,8,9,10,11,12,13, 14,15(各128ルール)=1,920 | グループ0,1,2,3(各128ルール)=512 |

スタック構成を組んでいても、使用できるリソース数は変わりません。

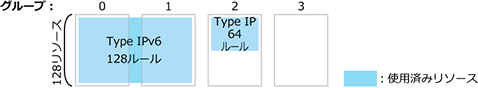

グループとリソース(NP3000)

NP3000には、IngressグループとEgressグループが用意されています。IngressグループとEgressグループの使用例は下図のとおりです。

Ingressグループの使用例

Egressグループの使用例

NP3000のアクセスリストのリソース数を下表に示します。

| Ingress | Egress | |

|---|---|---|

| グループ数 | 10(グループ2から11) | 4(グループ0から3) |

| グループごとに使用できるリソース数 | 256リソース | 256リソース |

Ingressグループのグループ0から1は使用できません。

グループは、小さい番号から順に使用されます。

Egressグループで設定した同一名称のアクセスリストは、複数の送信ポートには適用できません。

アクセスリストの種類によって、アクセスリストのTypeが決定されます。また、アクセスリストのTypeにより、1ルールごとに使用するグループ数およびリソース数が異なります。

| アクセスリストの種類 | アクセスリストのType | 1ルールごとに使用する グループ数(Ingress) | 1ルールごとに使用する グループ数(Egress) |

|---|---|---|---|

|

標準IPアクセスリスト 拡張IPアクセスリスト | IP | 1グループ | 1グループ |

|

標準IPv6アクセスリスト 拡張IPv6アクセスリスト | IPv6 | 2グループ*1 | 2グループ*2 |

| 拡張エキスパートアクセスリスト | Expert | 1グループ*3 | 2グループ*2 |

| 拡張MACアクセスリスト | MAC | 1グループ | 1グループ |

*1:連続した2グループで2リソースずつ(合計4リソース)使用されます。連続した2グループの使用パターンは、グループ(2, 3)(4, 5)(6, 7)(8, 9)(10, 11)です。

*2:連続した2グループで1リソースずつ使用されます。連続した2グループの使用パターンは、グループ(0, 1)(2, 3)です。

*3:グループごとに2リソースずつ使用されます。

アクセスリストのTypeが異なるルールは、同じグループに同時に設定できません。

1種類のTypeのアクセスリストのみを設定した場合の、設定可能な最大ルール数を示します。

| Type | Ingress | Egress |

|---|---|---|

|

IP MAC | グループ2,3,4,5,6,7,8,9,10,11(各256ルール)=2,560 | グループ0,1,2,3(各256ルール)=1,024 |

| IPv6 | グループ2と3, グループ4と5,グループ6と7,グループ8と9,グループ10と11(各128ルール)=640 | グループ0と1,グループ2と3(各256ルール)=512 |

| Expert | グループ2,3,4,5,6,7,8,9,10,11(各128ルール)=1,280 | グループ0と1,グループ2と3(各256ルール)=512 |

スタック構成を組んでいても、使用できるリソース数は変わりません。

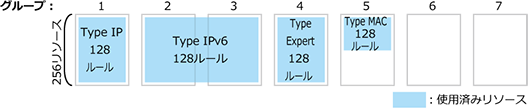

グループとリソース(NP2100)

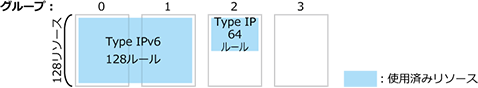

NP2100には、IngressグループとEgressグループが用意されています。IngressグループとEgressグループの使用例は下図のとおりです。

Ingressグループの使用例

Egressグループの使用例

NP2100のアクセスリストのリソース数を下表に示します。

| Ingress | Egress | |

|---|---|---|

| グループ数 | 7(グループ1から7) | 4(グループ0から3) |

| グループごとに使用できるリソース数 | 256リソース | 128リソース |

Ingressグループのグループ0は使用できません。

グループは、小さい番号から順に使用されます。

Egressグループで設定した同一名称のアクセスリストは、複数の送信ポートには適用できません。

アクセスリストの種類によって、アクセスリストのTypeが決定されます。また、アクセスリストのTypeにより、1ルールごとに使用するグループ数およびリソース数が異なります。

| アクセスリストの種類 | アクセスリストのType | 1ルールごとに使用する グループ数(Ingress) | 1ルールごとに使用する グループ数(Egress) |

|---|---|---|---|

|

標準IPアクセスリスト 拡張IPアクセスリスト | IP | 1グループ*1 | 1グループ |

|

標準IPv6アクセスリスト 拡張IPv6アクセスリスト | IPv6 | 2グループ*2 | 2グループ*3 |

| 拡張エキスパートアクセスリスト | Expert | 1グループ*1 | 2グループ*3 |

| 拡張MACアクセスリスト | MAC | 1グループ | 1グループ |

| ARPアクセスリスト | ARP | 1グループ*1 | - |

*1:グループごとに2リソースずつ使用されます。

*2:連続した2グループで2リソースずつ(合計4リソース)使用されます。連続した2グループの使用パターンは、グループ(2, 3)(4, 5)(6, 7)です。

*3:連続した2グループで1リソースずつ使用されます。連続した2グループの使用パターンは、グループ(0, 1)(2, 3)です。

アクセスリストのTypeが異なるルールは、同じグループに同時に設定できません。

1種類のTypeのアクセスリストのみを設定した場合の、設定可能な最大ルール数を示します。

| Type | Ingress | Egress |

|---|---|---|

| IP | グループ1,2,3,4,5,6,7(各128ルール)=896 | グループ0,1,2,3(各128ルール)=512 |

| IPv6 | グループ2と3,グループ4と5,グループ6と7(各128ルール)=384 | グループ0と1,グループ2と3(各128ルール)=256 |

| Expert | グループ1,2,3,4,5,6,7(各128ルール)=896 | グループ0と1,グループ2と3(各128ルール)=256 |

| MAC | グループ1,2,3,4,5,6,7(各256ルール)=1,792 | グループ0,1,2,3(各128ルール)=512 |

| ARP | グループ1,2,3,4,5,6,7(各128ルール)=896 | - |

スタック構成を組んでいても、使用できるリソース数は変わりません。

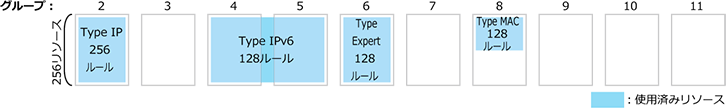

グループとリソース(NP2000)

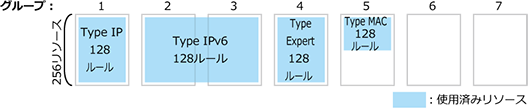

NP2000には、IngressグループとEgressグループが用意されています。IngressグループとEgressグループの使用例は下図のとおりです。

Ingressグループの使用例

Egressグループの使用例

NP2000のアクセスリストのリソース数を下表に示します。

| Ingress | Egress | |

|---|---|---|

| グループ数 | 7(グループ1から7) | 4(グループ0から3) |

| グループごとに使用できるリソース数 | 256リソース | 128リソース |

Ingressグループのグループ0は使用できません。

グループは、小さい番号から順に使用されます。

Egressグループで設定した同一名称のアクセスリストは、複数の送信ポートには適用できません。

アクセスリストの種類によって、アクセスリストのTypeが決定されます。また、アクセスリストのTypeにより、1ルールごとに使用するグループ数およびリソース数が異なります。

| アクセスリストの種類 | アクセスリストのType | 1ルールごとに使用する グループ数(Ingress) | 1ルールごとに使用する グループ数(Egress) |

|---|---|---|---|

|

標準IPアクセスリスト 拡張IPアクセスリスト | IP | 1グループ*1 | 1グループ |

|

標準IPv6アクセスリスト 拡張IPv6アクセスリスト | IPv6 | 2グループ*2 | 2グループ*3 |

| 拡張エキスパートアクセスリスト | Expert | 1グループ*1 | 2グループ*3 |

| 拡張MACアクセスリスト | MAC | 1グループ | 1グループ |

| ARPアクセスリスト | ARP | 1グループ*1 | - |

*1:グループごとに2リソースずつ使用されます。

*2:連続した2グループで2リソースずつ(合計4リソース)使用されます。連続した2グループの使用パターンは、グループ(2, 3)(4, 5)(6, 7)です。

*3:連続した2グループで1リソースずつ使用されます。連続した2グループの使用パターンは、グループ(0, 1)(2, 3)です。

アクセスリストのTypeが異なるルールは、同じグループに同時に設定できません。

1種類のTypeのアクセスリストのみを設定した場合の、設定可能な最大ルール数を示します。

| Type | Ingress | Egress |

|---|---|---|

| IP | グループ1,2,3,4,5,6,7(各128ルール)=896 | グループ0,1,2,3(各128ルール)=512 |

| IPv6 | グループ2と3,グループ4と5,グループ6と7(各128ルール)=384 | グループ0と1,グループ2と3(各128ルール)=256 |

| Expert | グループ1,2,3,4,5,6,7(各128ルール)=896 | グループ0と1,グループ2と3(各128ルール)=256 |

| MAC | グループ1,2,3,4,5,6,7(各256ルール)=1,792 | グループ0,1,2,3(各128ルール)=512 |

| ARP | グループ1,2,3,4,5,6,7(各128ルール)=896 | - |

スタック構成を組んでいても、使用できるリソース数は変わりません。

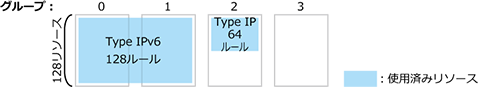

グループとリソース(NP2500)

NP2500には、IngressグループとEgressグループが用意されています。IngressグループとEgressグループの使用例は下図のとおりです。

Ingressグループの使用例

Egressグループの使用例

NP2500のアクセスリストのリソース数を下表に示します。

| Ingress | Egress | |

|---|---|---|

| グループ数 | 7(グループ1から7) | 4(グループ0から3) |

| グループごとに使用できるリソース数 | 256リソース | 128リソース |

Ingressグループのグループ0は使用できません。

グループは、小さい番号から順に使用されます。

Egressグループで設定した同一名称のアクセスリストは、複数の送信ポートには適用できません。

アクセスリストの種類によって、アクセスリストのTypeが決定されます。また、アクセスリストのTypeにより、1ルールごとに使用するグループ数およびリソース数が異なります。

| アクセスリストの種類 | アクセスリストのType | 1ルールごとに使用する グループ数(Ingress) | 1ルールごとに使用する グループ数(Egress) |

|---|---|---|---|

|

標準IPアクセスリスト 拡張IPアクセスリスト | IP | 1グループ*1 | 1グループ |

|

標準IPv6アクセスリスト 拡張IPv6アクセスリスト | IPv6 | 2グループ*2 | 2グループ*3 |

| 拡張エキスパートアクセスリスト | Expert | 1グループ*1 | 2グループ*3 |

| 拡張MACアクセスリスト | MAC | 1グループ | 1グループ |

| ARPアクセスリスト | ARP | 1グループ*1 | - |

*1:グループごとに2リソースずつ使用されます。

*2:連続した2グループで2リソースずつ(合計4リソース)使用されます。連続した2グループの使用パターンは、グループ(2, 3)(4, 5)(6, 7)です。

*3:連続した2グループで1リソースずつ使用されます。連続した2グループの使用パターンは、グループ(0, 1)(2, 3)です。

アクセスリストのTypeが異なるルールは、同じグループに同時に設定できません。

1種類のTypeのアクセスリストのみを設定した場合の、設定可能な最大ルール数を示します。

| Type | Ingress | Egress |

|---|---|---|

| IP | グループ1,2,3,4,5,6,7(各128ルール)=896 | グループ0,1,2,3(各128ルール)=512 |

| IPv6 | グループ2と3,グループ4と5,グループ6と7(各128ルール)=384 | グループ0と1,グループ2と3(各128ルール)=256 |

| Expert | グループ1,2,3,4,5,6,7(各128ルール)=896 | グループ0と1,グループ2と3(各128ルール)=256 |

| MAC | グループ1,2,3,4,5,6,7(各256ルール)=1,792 | グループ0,1,2,3(各128ルール)=512 |

| ARP | グループ1,2,3,4,5,6,7(各128ルール)=896 | - |

スタック構成を組んでいても、使用できるリソース数は変わりません。

アクセスリストのリソースを使用する機能

以下の機能を有効にする際、アクセスリストのリソースを使用します。

| 機能 | 使用するグループ(Ingress)数 |

|---|---|

| AccessDefender | 5グループ以上*1 |

| ループ検知 |

1グループ*2 AccessDefender制御用の1グループ、ループ検知、およびポートリダンダントで使用するグループは、同じグループを共有します。 |

| CFM(IEEE 802.1ag) | 1グループ |

| MMRP-Plus | 1グループ |

| ポートリダンダントのFDBフラッシュフレーム送信、受信機能 |

1グループ*2 AccessDefender制御用の1グループ、ループ検知、およびポートリダンダントで使用するグループは、同じグループを共有します。 |

| IGMPスヌーピングのip igmp snooping unregistered-filterコマンド | 1グループ |

| MLDスヌーピングのipv6 mld snooping unregistered-filterコマンド | 1グループ |

| ポリシーマップ*3 | 使用するアクセスリスト種別や設定量によります。 |

| ポリシーベースルーティング | 使用するアクセスリスト種別や設定量によります。 |

| ユニキャストリバースパス転送(URPF)でaccess-groupオプション、またはipv6-access-groupオプションを使用する場合 | 使用するアクセスリスト種別や設定量によります。 |

| その他、アクセスリストを使用する機能 | 使用するアクセスリスト種別や設定量によります。 |

*1:最大認証クライアント数により使用するグループ数が変わります。詳細については、「第6編 AccessDefender」の「アクセスリストグループと最大認証クライアント数」を参照してください。

*2:show access-list resourceコマンドでは、AccessDefenderIII & Loop Detectionと表示されます。

*3:ポリシーマップをinput側に適用した場合は、アクセスリストのIngressグループのリソースを使用します。ポリシーマップをoutput側に適用した場合は、アクセスリストのEgressグループのリソースを使用します。

アクセスリストハードウェアカウンター

アクセスリストハードウェアカウンターを有効にすると、アクセスリストに登録したルールに一致したパケット数をカウントできます。アクセスリストハードウェアカウンターは、acl-hardware-counterコマンドで有効化します。また、アクセスリストハードウェアカウンターをクリアするには、clear acl-hardware-counterコマンドを使用します。

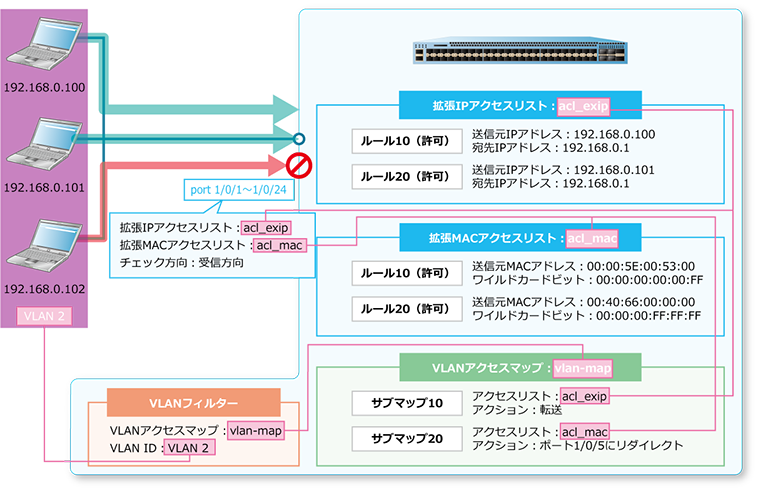

VLANに対するアクセスコントロールの適用

特定のVLANの受信パケットに対してアクセスコントロールを実施する場合、VLANアクセスマップを使用することもできます。アクセスリストに対してアクションを設定したものをサブマップと呼び、1つ以上のサブマップをリストにまとめたものをVLANアクセスマップと呼びます。また、VLANアクセスマップをVLANに割り当てるための設定をVLANフィルターと呼びます。

VLANに対するアクセスコントロールの適用

VLANに対してアクセスコントロールを適用する際に必要な設定は以下のとおりです。()内は使用するコマンドです。

-

VLANアクセスマップおよびサブマップの作成(vlan access-mapコマンド)

補 足

サブマップのシーケンス番号を指定しない場合は、開始値10から増分値10でインクリメントした番号のうち、まだ使用されていない最も小さい番号が自動的に割り当てられます。

-

サブマップへのアクセスリストの関連付け(match ip addressコマンド、match

ipv6 addressコマンド、match mac addressコマンド)

補 足

VLANアクセスマップの対象にする条件は、サブマップに関連付けるアクセスリストにおいて、permitルールで設定します。

補 足拡張エキスパートアクセスリスト、およびCPUアクセスリストは、サブマップに関連付けられません。

補 足NP7000およびNP5000において、フィルタリング対象のエントリー数は装置全体で最大3,072 個ですが、設定可能なエントリー数は使用するアクセスリストの種別、設定順序、および当該サブマップをvlan filterコマンドで適用したVLANの組み合わせによって変化します。

補 足NP4000において、フィルタリング対象のエントリー数は装置全体で最大1,920個ですが、設定可能なエントリー数は使用するアクセスリストの種別、設定順序、および当該サブマップをvlan filterコマンドで適用したVLANの組み合わせによって変化します。

補 足NP3000において、フィルタリング対象のエントリー数は装置全体で最大2,560個ですが、設定可能なエントリー数は使用するアクセスリストの種別、設定順序、および当該サブマップをvlan filterコマンドで適用したVLANの組み合わせによって変化します。

補 足NP2100、NP2000、およびNP2500において、フィルタリング対象のエントリー数は装置全体で最大1,792個ですが、設定可能なエントリー数は使用するアクセスリストの種別、設定順序、および当該サブマップをvlan filterコマンドで適用したVLANの組み合わせによって変化します。

- サブマップへのアクションの設定(actionコマンド)

- VLANフィルターの作成(vlan filterコマンド)

適用するVLANアクセスマップのエントリー数や、適用対象のVLAN数が多いほど、設定反映時間が長くなります。

NP7000の1.08.01以降、NP5000の1.07.01以降、NP4000の1.02.04以降、NP3000の1.06.01以降、NP2100の1.09.02以降、NP2000の1.09.01以降、NP2500の1.10.01以降では、vlan filterコマンド実行時にVLANフィルターの設定が完了するまでに5秒以上を要する場合は、CLIに進捗状況(%)が表示されます。

アクセスリストの優先順位

1つのアクセスリストにおいては、小さいシーケンス番号のルールから順番にチェックされ、マッチした場合には以降のシーケンス番号はチェックしないという、First Match規則で動作します。

同一ポートに複数種別のアクセスリストを設定している場合は、以下のように1つのパケットが複数種別のアクセスリストにマッチする可能性があります。

- 「標準または拡張IPアクセスリスト」、「拡張エキスパートアクセスリスト」、および「IPパケット対象化機能を有効にした拡張MACアクセスリスト」を同一ポートに設定している場合は、任意のIPv4パケットが複数のアクセスリストにマッチする可能性があります。

- 「標準または拡張IPv6アクセスリスト」および「IPパケット対象化機能を有効にした拡張MACアクセスリスト」を同一ポートに設定している場合は、任意のIPv6パケットが複数のアクセスリストにマッチする可能性があります。

- 「ARPアクセスリスト」および「拡張MACアクセスリスト」を同一ポートに設定している場合は、任意のARPパケットが複数のアクセスリストにマッチする可能性があります。

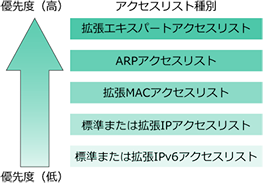

この場合、アクセスリストの優先順位に従って、最も優先順位の高いアクセスリストのアクションが採用されます。アクセスリストの優先順位を以下に示します。

アクセスリストの優先順位(Ingressグループの場合)

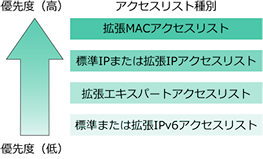

アクセスリストの優先順位(Egressグループの場合)

アクセスリストの優先順位は、show access-list resource reserved-priorityコマンドで確認できます。

アクセスリストハードウェアカウンターを有効にしている場合は、アクションが採用されなくても、マッチしたすべてのアクセスリストでカウントします。

CPUアクセスリストも通常のアクセスリストと同様に、小さいシーケンス番号のルールから順番にチェックされます。CPUアクセスリストの優先順位を以下に示します。

CPUアクセスリストの優先順位

1つのVLANアクセスマップにおいて、割り当てられたすべてのサブマップの種別(matchコマンドで関連付けたアクセスリストの種別)が1種類の場合は、小さいシーケンス番号のサブマップから順番にチェックされ、マッチした場合には以降のシーケンス番号はチェックしないという、First Match規則で動作します。

1つのVLANアクセスマップにおいて、割り当てられたサブマップの種別(matchコマンドで関連付けたアクセスリストの種別)が複数の場合は、以下のように1つのパケットが複数種別のサブマップにマッチする可能性があります。

- 「標準または拡張IPアクセスリスト」を関連付けたサブマップ、および「IPパケット対象化機能を有効にした拡張MACアクセスリスト」を関連付けたサブマップの両方を設定している場合は、任意のIPv4パケットが両方のサブマップにマッチする可能性があります。

- 「標準または拡張IPv6アクセスリスト」を関連付けたサブマップ、および「IPパケット対象化機能を有効にした拡張MACアクセスリスト」を関連付けたサブマップの両方を設定している場合は、任意のIPv6パケットが両方のサブマップにマッチする可能性があります。

- 「ARPアクセスリスト」を関連付けたサブマップ、および「拡張MACアクセスリスト」を関連付けたサブマップの両方を設定している場合は、任意のARPパケットが両方のサブマップにマッチする可能性があります。

この場合、アクセスリストの優先順位に従って、1番優先順位の高いアクセスリストを関連付けたサブマップのアクションが採用されます。

複数のサブマップにマッチした場合の候補となるアクションが「forward」と「redirect」の場合は、アクセスリストの優先順位に関係なく「redirect」が採用されます。

受信したパケットがアクセスリストとVLANアクセスマップ(サブマップに関連付けたアクセスリストが同一種別)の両方にマッチする場合は、アクセスリストが優先されます。

受信したパケットがアクセスリストとVLANアクセスマップ(サブマップに関連付けたアクセスリストが異なる種別)の両方にマッチする場合は、アクセスリストの優先順位に従って、最も優先順位の高いアクセスリストに紐付いているアクションが採用されます。