ポートセキュリティーの機能説明

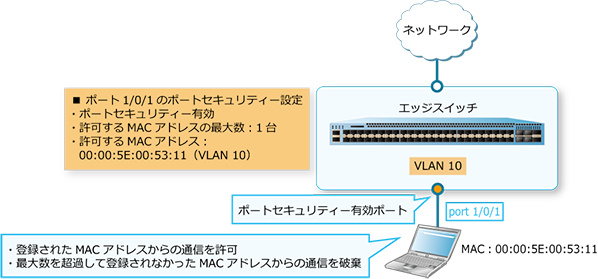

ポートセキュリティーは、ネットワークの入り口であるエッジスイッチのポートにおいて、登録されたMACアドレスからの通信のみを許可し、許可しないMACアドレス(最大数を超過して登録されなかったMACアドレス)からの通信を破棄する機能です。

ポートセキュリティー機能は、AccessDefenderによる認証が有効なポートや、ポートチャネルのメンバーポートでは併用できません。

ポートセキュリティーは、NP5000の1.10.01以降、NP2100の1.11.01以降、NP2500の1.12.01以降でサポートしています。

ポートセキュリティーの例

ポートセキュリティーは、デフォルト設定では無効です。ポートセキュリティーを有効にするには、switchport port-securityコマンドを使用します。

ポートセキュリティーで許可するMACアドレスの装置全体の最大数は、デフォルト設定では未設定です。未設定時は、最大設定値の12,288で動作します。許可するMACアドレスの装置全体の最大数を設定するには、port-security limit globalコマンドを使用します。

許可しないMACアドレス(最大数を超過して登録されなかったMACアドレス)からの通信を受信した場合の動作がログ出力される設定の場合、装置全体の最大数を超過したことを検知すると、それを知らせるログが出力されます。

ポートセキュリティーで許可するMACアドレスのポートごとの最大数は、デフォルト設定では32です。許可するMACアドレスのポートごとの最大数を設定するには、switchport port-security maximumコマンドを使用します。

許可しないMACアドレス(最大数を超過して登録されなかったMACアドレス)からの通信を受信した場合の動作がログ出力される設定の場合、ポートごとの最大数を超過したことを検知すると、それを知らせるログが出力されます。

許可するMACアドレスは、デフォルト設定では未設定です。許可するMACアドレスを設定するには、switchport port-security mac-addressコマンドを使用します。

許可するMACアドレスとして、同一エントリー(同じMACアドレス/同じVLAN ID)を複数ポートに登録することはできません。

許可しないMACアドレス(最大数を超過して登録されなかったMACアドレス)からの通信を受信した場合の動作は、以下のいずれかに設定できます。動作を設定するには、switchport port-security violationコマンドを使用します。

- protect:許可しないMACアドレスからの通信を破棄(デフォルト設定)

- restrict:許可しないMACアドレスからの通信を破棄、CPUカウンターでカウント、ログ出力

- shutdown:対象ポートをシャットダウン(err-disabled状態に変更)、ログ出力

ポートセキュリティーで手動または動的に登録されたエントリーは、show port-security addressコマンドで確認します。

ポートセキュリティーで登録されたエントリーは、show mac-address-tableコマンドでも「タイプ:Static」のエントリーとして表示されますが、スタティックMACアドレスエントリーとは別扱いのため、show mac-address-table staticコマンドでは表示されません。

許可するMACアドレスの手動設定

許可するMACアドレスを手動で設定するには、通常はpermanentパラメーターを指定しない形式でswitchport port-security mac-addressコマンドを設定します。permanentパラメーター未指定のエントリー設定は、clear port-securityコマンドの削除対象外です。

動的に登録されるエントリーの動作設定

ポートセキュリティーを有効にしたポートで、許可するMACアドレスのポートごとの最大数まで空きがある状態では、受信した順に最大数まで許可するMACアドレスとして動的に登録されます。

許可するMACアドレスを動的に登録させない場合は、許可するMACアドレスのポートごとの最大数を、switchport port-security mac-addressコマンドでスタティックに設定した許可するMACアドレスの数に設定して使用してください。

動的に登録されるエントリーの動作モードは、以下のいずれかに設定できます。動作モードを設定するには、switchport port-security modeコマンドを使用します。

- delete-on-timeout:エージングタイムアウト対象にするモード

- permanent:エージングタイムアウトの対象外にするモード

delete-on-timeoutモードの場合、動的に登録されたエントリーはエージングタイムアウト対象になります。エージングタイムは、デフォルト設定では0分(エージングタイムアウト無効)です。変更するには、switchport port-security aging timeコマンドを使用します。また、エージングタイムのタイプは、デフォルト設定では「エントリーが登録されてからの経過時間」です。変更するには、switchport port-security aging typeコマンドを使用します。

permanentモードの場合、動的に登録されたエントリーはエージングタイムアウトの対象外になります。動的に登録されると、running-configにもエントリー設定(permanentパラメーター指定のswitchport port-security mac-addressコマンド設定)が自動的に追加されます。この状態で設定を保存すると、次回起動時にもエントリー設定を引き継ぐことができます。

動的に登録されたエントリーを削除するには、clear port-securityコマンドを使用します。clear port-securityコマンドを実行すると、permanentパラメーター指定のswitchport port-security mac-addressコマンド設定もrunning-configから削除されます。

インターフェースの復旧

許可しないMACアドレス(最大数を超過して登録されなかったMACアドレス)からの通信を受信した場合の動作が、ポートをシャットダウン(err-disabled状態に変更)する設定の場合、err-disabled状態に変更されたポートを復旧するには、以下の2つの方法があります。

errdisable recovery cause psecure-violationコマンドを使用して、ポートセキュリティー機能によってerr-disabled状態に変更されたポートの自動復旧を有効にできます。自動復旧設定を有効にすると、err-disabled状態に変更されたポートは、指定した時間の経過後に自動的に復旧します。以下に自動復旧の設定例を示します。

(config)# errdisable recovery cause psecure-violation interval 300

err-disabled状態に変更されたポートに対してshutdownコマンドを実行した後、no shutdownコマンドを実行することで、手動でポートを復旧できます。以下にコマンド実行例を示します。

(config)# interface port 1/0/1 (config-if-port)# shutdown (config-if-port)# no shutdown