設定例(ApresiaLightGM/FMシリーズ)

ネットワーク認証

WEB認証

基本構成図

| L2認証スイッチのポート設定 | |||||

| ポート番号 | ポート種別 | ユーザー/接続装置 | 認証機能 | 固定VLAN | ダイナミックVLAN |

| 1 | アクセス | ユーザーA ユーザーB |

WEB認証 | 10 (10) |

なし 20 |

| 2 | アクセス | ユーザーC | WEB認証 | 30 | なし |

| 3 | アクセス | ユーザーD | WEB認証 | (10) | 40 |

| 5 | アクセス | プリンター | なし | 50 | なし |

| 23-24 | トランク | L3スイッチ | なし | 10,20,30,40,50,100 | なし |

設定のポイント

L2認証スイッチ

- 管理用VLAN~RADIUSサーバー間でIP通信が可能なこと。

(セグメントを跨ぐIP通信には、デフォルトルートの設定が必要) - ダイナミックに割り当てるVLANを作成しておく。

(作成したダイナミック用VLANをポートにアサインする必要なし) - 上位L3スイッチおよび認証不要プリンターの接続ポートには認証設定を有効にしない。

(認証ポートの配下で特定端末のみ非認証とする場合はスタティックにFDB登録する) - L2認証スイッチ~RADIUSサーバー間で共通の秘密鍵を設定する。

設定例:config radius add 1 192.168.200.1 key APL-radius default

※RADIUSサーバーのclients.confファイルに登録する「secret」と同設定。(大文字、小文字の区別あり)

RADIUSサーバー

- clients.confファイルにL2認証スイッチで設定した共通の秘密鍵を登録する

- usersファイルにWEB認証用のユーザー名とパスワードを登録する

※登録するユーザー名とパスワードは大文字と小文字の区別あり。

- ○設定例:webuser-a Auth-Type := Local, User-Password == "webpass-a"

- ×悪い例:WEBuser-a Auth-Type := Local, User-Password == "webPASS-a"

※ダイナミックVLANの認証属性はVLAN IDを登録する。

- ○良い例:Tunnel-Private-Group-Id = 20

- ×悪い例:Tunnel-Private-Group-Id = VLAN20

L2認証スイッチの設定例

| VLANの設定 | |

| #config vlan vlanid 1 delete 1-24 | VLAN1(default)は未使用のため削除 |

| #create vlan vlanid 10,20,30,40,50,100 | クライアント用にVLAN(10,20,30,40,50)を作成 管理用としてVLAN(100)を作成 |

| ポートの設定 | |

| #config vlan vlanid 10 add untagged 1,3 | ポート1~3は以降にWEB認証ポートとして設定 |

| #config vlan vlanid 30 add untagged 2 | ダイナミックVLAN指定のユーザーはVLAN変更される 指定のないユーザーはVLAN変更なし |

| #config vlan vlanid 50 add untagged 5 | ポート5は以降のWEB認証ポートで設定しない ポート5に接続した装置は認証不要で通信可能 |

| #config vlan vlanid 10,20,30,40,50,100 add tagged 23-24 | ユーザーVLAN(10,20,30,40,50)と管理用VLAN(100)をトランクポート23-24に設定 |

| #create link_aggregation group_id 1 #config link_aggregation group_id 1 master_port 23 ports 23-24 state enable | トランクポート23-24を上位L3スイッチとLAG接続 |

| 管理用IPアドレスの設定 | |

| #config ipif System ipaddress 192.168.100.1/24 vlan VLAN100 state enable #create iproute default 192.168.100.254 |

管理用VLAN100にIPアドレス設定

|

| SYSLOGサーバーの設定 | |

| #create syslog host 1 ipaddress 192.168.200.2 state enable | SYSLOGサーバーの設定 |

| #enable syslog | SYSLOGの有効化 |

| ネットワーク監視装置の設定 | |

| #create snmp host 192.168.200.3 v2c public | ネットワーク監視装置の設定 予約済みコミュニティ名public(Read/Only)を指定 |

| #enable snmp traps | SNMPトラップ出力の有効化 |

| RADIUSサーバーの設定 | |

| #config radius add 1 192.168.200.1 key APL-radius default | RADIUS サーバーのIPアドレスと認証スイッチと共有する秘密鍵の設定 ※keyは大文字と小文字の区別あり |

| WEB認証の設定 | |

| #config web_authentication method radius | RADIUSサーバーによる認証 |

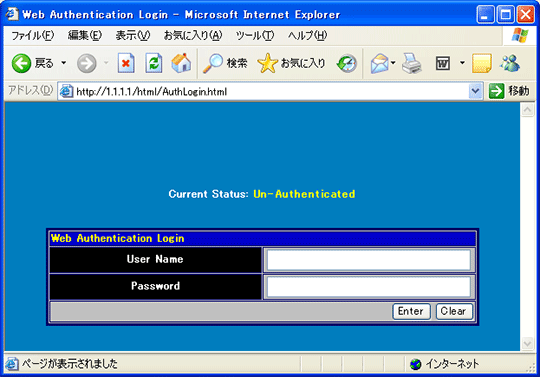

| #config web_authentication virtual_ip 1.1.1.1 | WEB認証用の仮想IPアドレスを設定 |

| #config web_authentication ports 1-3 state enable | WEB認証ポートの有効化 |

| #enable web_authentication | WEB認証の有効化 |

確認コマンド

- show fdb

- show web_authentication

- show web_authentication ports

- show web_authentication auth_state ports

- show web_authentication user

- (現在の認証状態をリセットし再認証するには)

clear web_authentication auth_state ports all

RADIUSサーバーの設定(Free Radius)

RADIUSサーバーの設定項目について簡単に説明します。

なお、認証方式やサーバー製品によって設定方法が異なる場合があります。

(詳細設定については、ご使用のサーバー製品マニュアルをご参照ください)

clients.confファイル登録

RADIUSクライアント(=認証スイッチ)となるIPアドレスや共通の秘密鍵を登録します。

「secret」はRADIUSサーバーと認証スイッチで同じにしておく必要があります。

<設定例>

client 192.168.100.0/24 {

secret = APL-radius

shortname = ApresiaLight

}

usersファイル登録

サプリカント(クライアント)ごとのユーザー名やパスワードを登録します。

・サプリカント(クライアント)ごとに下記の属性を定義します。

| 属性名 | 属性 | 備考 |

|---|---|---|

| User-Name | ユーザー名 | 認証対象のユーザー名 (例:webuser-a) 英字は大文字、小文字で区別される |

| User-Password | パスワード | ユーザー名に対応するパスワード (例:"webpass-a") 英字は大文字、小文字で区別される |

・ダイナミックVLANを使用するときは、前述の諸属性に加えて下記の3属性を追加します。

| 属性名 | 属性 | 備考 |

|---|---|---|

| Tunnel-Type | VLAN (13) | 固定値 |

| Tunnel-Medium-Type | IEEE-802 (6) | 固定値 |

| Tunnel-Private-Group-ID | VLAN ID | 認証後に所属させるVLAN ID (例:20) |

<設定例>

webuser-a Auth-Type := Local, User-Password == "webpass-a" webuser-b Auth-Type := Local, User-Password == "webpass-b" Tunnel-Type = 13, Tunnel-Medium-Type = 6, Tunnel-Private-Group-Id = 20 webuser-c Auth-Type := Local, User-Password == "webpass-c" webuser-d Auth-Type := Local, User-Password == "webpass-d" Tunnel-Type = 13, Tunnel-Medium-Type = 6, Tunnel-Private-Group-Id = 40

<ユーザー名/パスワード入力画面例(Internet Explorer)>