設定例:APRESIA(AEOSシリーズ)

レイヤー3

ポリシーベースルーティング設定例

概要

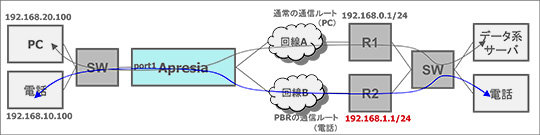

- ・ポリシーベースルーティング基本用途

- 通信の種別ごとに回線を分けてルーティングすることが可能です。例えば音声系、データ系でnexthopを分けることで別々の回線を利用して通信することが実現できます。

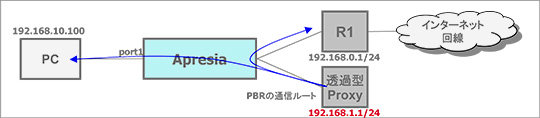

- ・Webリダイレクション

- Webで使用する通信を透過型プロキシサーバーあてにルーティングさせユーザにプロキシサーバー使用を意識させることなくプロキシサーバーを使用させることが実現できます。

適用条件

- ポリシーベースルーティングを使用するには、L3ライセンスが必要です。

ポリシーベースルーティング設定例(nexthopを監視対象)

| AEOS7設定例 | コメント |

|---|---|

| packet-filter2

1 1 assign port 1 ip route 0.0.0.0/0 192.168.0.1 |

192.168.10.100/24からの通信(音声系)を全て回線Bに向けその他のアドレスからの通信(データ系)は回線Aに向けます。 ポリシーベースルーティング適用条件にdst port番号とIPアドレス組合せて記述することも可能です。 action counterコマンドを用いることでPBRにてルーティングされた通信がパケット数、サイズ数にて確認できます。(任意) |

| AEOS8設定例 | コメント |

| packet-filter2

1 1 assign port 1/1 ip route 0.0.0.0/0 192.168.0.1 |

192.168.10.100/24からの通信(音声系)を全て回線Bに向けその他のアドレスからの通信(データ系)は回線Aに向けます。 ポリシーベースルーティング適用条件に dst port番号とIPアドレス組み合わせて記述することも可能です。 action counterコマンドを用いることでPBRにてルーティングされた通信がパケット数、サイズ数にて確認できます。(任意) |

想定動作

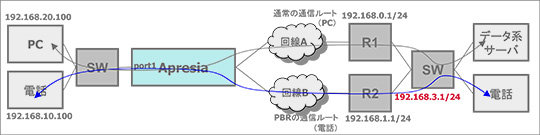

ポリシーベースルーティング設定例(nexthop以外を監視対象)

| AEOS7設定例 | コメント |

|---|---|

| packet-filter2

1 1 assign port 1 ip route 0.0.0.0/0 192.168.0.1 ip route 192.168.3.1/32 192.168.1.1 |

192.168.10.100/24からの通信(音声系)を全て回線Bに向けその他のアドレスからの通信(データ系)は回線Aに向けます。 R2のLANアドレス(192.168.3.1)への経路到達ができなくなった場合にはstaticルーティングを使用しR1へルーティングします。 action counterコマンドを用いることでPBRにてルーティングされた通信がパケット数、サイズ数にて確認できます。(任意) |

| AEOS8設定例 | コメント |

| packet-filter2

1 1 assign port 1/1 ip route 0.0.0.0/0 192.168.0.1 ip route 192.168.3.1/32 192.168.1.1 |

192.168.10.100/24からの通信(音声系)を全て回線Bに向け その他のアドレスからの通信(データ系)は回線Aに向けます。 R2のLANアドレス(192.168.3.1)への経路到達ができなくなった場合にはstaticルーティングを使用しR1へルーティングします。 回線AからのPING応答確認にならないように192.168.3.1/32へのルートを回線Bを通って応答確認するなどの工夫が必要です。 action counterコマンドを用いることでPBRにてルーティングされた通信がパケット数、サイズ数にて確認できます。(任意) |

想定動作

ポリシーベースルーティング設定例(透過型Proxy利用)

| AEOS7設定例 | コメント |

|---|---|

| packet-filter2

1 1 assign port 1 ip route 0.0.0.0/0 192.168.0.1 |

Dst port 80,443の通信を全て透過型Proxyに向けその他の通信はR1に向けます。 action counterコマンドを用いることでPBRにてルーティングされた通信がパケット数、サイズ数にて確認できます。(任意) |

| AEOS8設定例 | コメント |

| packet-filter2

1 1 assign port 1/1 ip route 0.0.0.0/0 192.168.0.1 |

Dst port 80,443の通信を全て透過型Proxyに向け その他の通信はR1に向けます。 action counterコマンドを用いることでPBRにてルーティングされた通信がパケット数、サイズ数にて確認できます。(任意) |

想定動作